2019年中国云计算产业市场现状及三大发展优势分析

云计算已经成为全球信息产业界公认的发展重点,各国政府积极通过政策引导、资金投入等方式加快本国云计算的战略布局和产业发展,全球信息产业企业不断加快技术研发、企业转型以抢占云计算市场空间。

一、什么是放大反射ddos攻击?

扩展反射攻击是一种DDoS攻击,它利用UDP的无连接特性以及对互联网上错误配置的开放服务器的欺骗性请求。当涉及到攻击的大小时,放大反射攻击会获得奖励。

攻击将带有欺骗受害者IP地址的大量小请求发送到可访问的服务器。服务器回复对不知情的受害者的大量放大响应。服务器可以这样做,因为它们配置了攻击者寻求帮助这种攻击的服务。

以下来自nat0的视频简要介绍了此类DDoS攻击。本文提供了有关基于UDP的放大反射攻击的更详细说明。

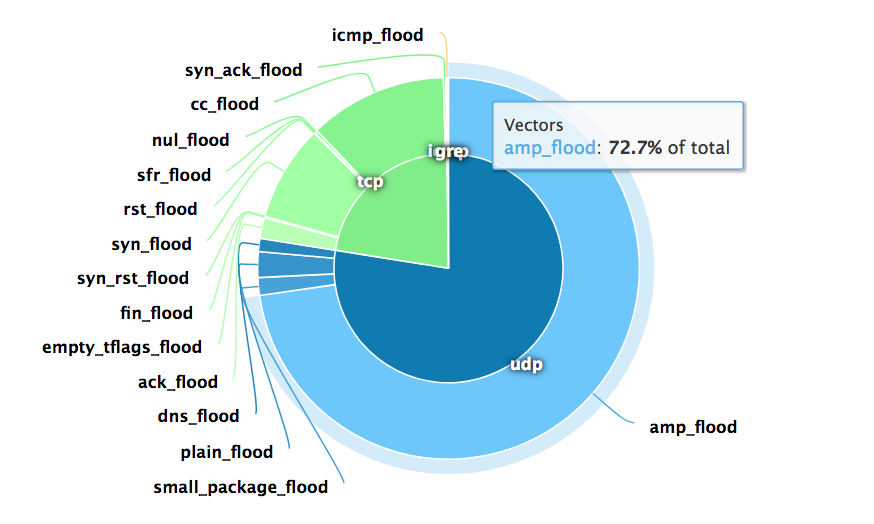

这些攻击中最常见的类型可以使用数百万个暴露的DNS,NTP,SSDP,SNMP和其他基于UDP的服务。这些攻击导致了破纪录的巨大容量攻击,例如基于1.3Tbps Memcached的Github攻击,并占据了大多数DDoS攻击。下面图1中的图表显示了2018年7月一周内近73%的DDoS攻击是否为amp_flood。在这里,您将找到当前的攻击协议频率图表。

攻击者喜欢这种策略,因为武器是持久可用的,难以归因于协调器,并且需要很少的努力来使用小型机器人或单个强大的服务器来创建巨大的体积攻击。

二、用于放大反射DDoS攻击的武器

早些时候,被利用的工具被称为“配置错误的开放式服务器”。更好的描述是“管理卫生差”。服务器可以为部署它们的所有者实现特定目的,但是没有访问控制,或者可能已经被遗忘并且未被管理,或者可能无意中暴露于因特网而没有明显的原因。

例如,有大约300万个SSDP服务器重复用于DDoS攻击,其放大系数大于30倍。当业主将UPnP功能暴露给互联网时,业主想到了什么?但这就是我们生活的肮脏的网络世界。

Memcached服务器在这个UDP放大器列表中尤其值得注意,因为它具有巨大的放大系数 – 可能是51,000x的欺骗请求。在Github攻击时,大约有300K暴露的Memcached服务器。

三、Memcached服务器继续被利用

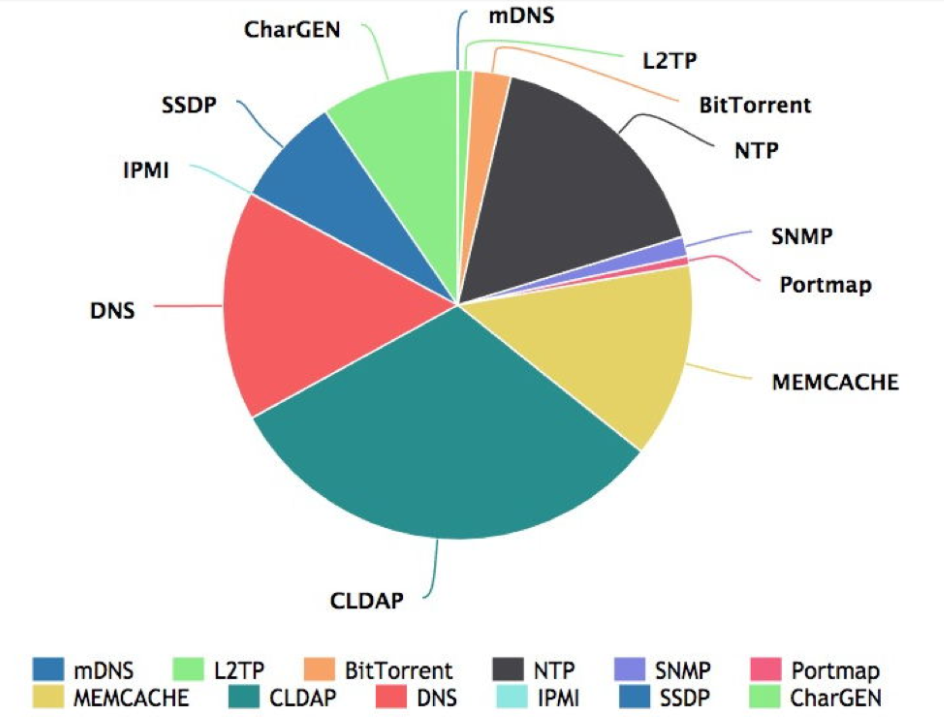

互联网从早期开始就有所改善。业主将服务器数量减少到大约4万台。但是,那些Memcached服务器继续被利用。Qihoo 360网络安全研究实验室的图2提供了有关全球DDoS威胁前景的宝贵见解。在2018年5月到7月期间,memcache已经表明它仍然是DDoS攻击的重要部分。

四、放大反射DDoS攻击的防御

考虑到体积攻击的喧闹性,检测反射放大攻击很容易。但是,减轻攻击并不容易,因为响应来自遵循RFC结构的合法来源,并使用一些提供用户依赖的功能的服务,如DNS和NTP。

面临的挑战是通过手术区分合法用户工作负载与反射流量。在许多情况下,由于响应该服务的缓慢响应而重复重试,受攻击的服务将看到额外的合法用户流量。这些重试可能被错误地视为DoS行为。

五、减轻放大反射DDoS攻击的四种策略

1.速率限制

速率限制是DDoS缓解策略的一般类别。限制可以应用于目的地或来源。目的地费率限制由于其不分青红皂白的性质而充满附带损害,并且只应作为防止系统坍塌的最后行动方案。限制源的速率更有效,因为它是基于与设置的访问策略的偏差来完成的。限制这些噪声源甚至丢弃来自这些源的UDP分段数据包将大大减少影响。

2.正则表达式(正则表达式)过滤器

应用流量签名过滤器可以有效防御反射放大攻击。这些攻击具有可识别的重复结构,从中可以导出正则表达式。

正则表达式过滤的一个缺点可能是性能。DDoS防御位于网络的边缘,必须吸收企业互联网容量的全部量。无论检查是在软件还是硬件上进行,检查每个数据包都可能超过防御范围。

3.端口阻塞

阻止不需要的端口始终是良好的安全措施。挑战在于保护合法和攻击流量共享的端口。DNS的TCP或UDP端口53是常见攻击所需端口的良好示例。阻塞端口53将与对环境中的每个人的DoS攻击具有相同的效果。另一方面,阻止来自互联网的端口1900流量很有意义,因为SSDP在互联网上是不太可能合法的用例。

4.DDoS反射放大攻击案例

攻击者不断扫描互联网,寻找在DDoS活动中使用的服务器。这些易受攻击的服务器的身份可用作威胁情报公司的实时源。

了解并阻止易受攻击的服务器的IP地址是缓解攻击的有效,主动的方法。此策略使用信誉作为阻止流量的决定因素,从而实现更精确的缓解。挑战在于采用数千万条目的大量资料并使其具有可操作性。

例如,在2013年Spamhaus DNS放大攻击之后,在创纪录的300Gbps时,开放DNS解析器项目开始灌输良好的互联网卫生,并消灭了大约2800万个暴露的DNS服务器,这些服务器响应未经验证的DNS查询输入“ANY”??这些服务器的IP地址是可以知道的,并且今天仍然可用。事实上,A10的DDoS威胁情报地图确定了大约400万台服务器,这些服务器仍然容易受到攻击,并且现在被用于DNS反射放大攻击。

想了解更多攻击DDoS防御方面的知识请阅读——《DDoS反射放大攻击全球探测分析(上)》、《DDoS反射放大攻击全球探测分析(中)》、《DDoS反射放大攻击全球探测分析(下)》。

转载请注明:小猪云服务器租用推荐 » 想了解DDoS反射攻击,看这一文就够了!