ddos攻击工具(脚本)

拒绝服务(DoS)攻击是DDoS攻击的先兆。从历史上看,DoS攻击是破坏网络上计算机系统的主要方法。DoS攻击来自一台机器,可以非常简单;通过向目标服务器发送更多ICMP(ping)请求,然后它能够有效地处理和响应,可以实现基本的ping泛洪攻击。

什么是SYN泛洪攻击?

SYN泛洪(半开放攻击)是一种拒绝服务(DDoS)攻击,旨在通过消耗所有可用的服务器资源使服务器对合法流量不可用。通过重复发送初始连接请求(SYN)数据包,攻击者可以淹没目标服务器计算机上的所有可用端口,从而导致目标设备缓慢响应合法流量或根本不响应。

SYN Flood攻击如何工作?

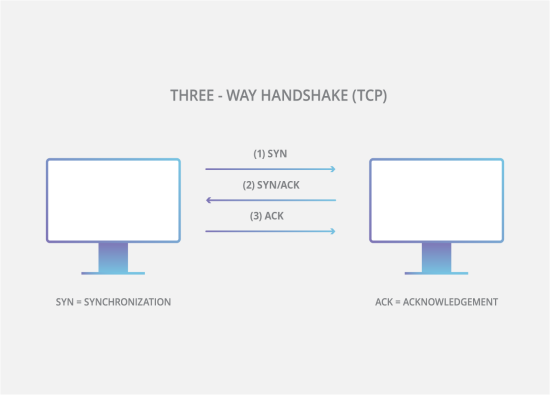

SYN泛洪攻击通过利用TCP连接的握手过程来工作。在正常情况下,TCP连接展示三个不同的进程以建立连接。

首先,客户端向服务器发送SYN数据包以启动连接。

服务器使用SYN / ACK数据包响应该初始数据包,以便确认通信。

最后,客户端返回ACK数据包以确认从服务器接收到数据包。完成此数据包发送和接收序列后,TCP连接处于打开状态并能够发送和接收数据。

为了创建拒绝服务,攻击者利用这样的事实:在收到初始SYN数据包之后,服务器将使用一个或多个SYN / ACK数据包进行响应,并等待握手中的最后一步。以下是它的工作原理:

攻击者通常使用欺骗性IP地址向目标服务器发送大量SYN数据包。

然后,服务器响应每个连接请求,并准备好接收响应的开放端口。

当服务器等待从未到达的最终ACK数据包时,攻击者继续发送更多的SYN数据包。每个新SYN数据包的到达导致服务器暂时维持新的开放端口连接一段时间,并且一旦利用了所有可用端口,服务器就无法正常运行。

在网络中,当服务器正在打开连接但是连接另一侧的机器没有打开时,连接被认为是半开放的。在这种类型的DDoS攻击中,目标服务器不断离开开放连接并等待每个连接超时,然后端口再次可用。结果是这种类型的攻击可以被认为是“半开放攻击”。

SYN泛洪可以以三种不同的方式发生:

直接攻击:SYN泛洪所在的IP地址不被欺骗被称为直接攻击。在此攻击中,攻击者根本不会屏蔽其IP地址。由于攻击者使用具有真实IP地址的单一源设备来创建攻击,因此攻击者极易受到发现和缓解。为了在目标机器上创建半开状态,黑客阻止他们的机器响应服务器的SYN-ACK数据包。这通常是通过防火墙规则来实现的,这些规则可以阻止除SYN数据包之外的传出数据包,也可以在任何传入的SYN-ACK数据包到达恶意用户计实际上,这种方法很少使用(如果有的话),因为缓解是相当简单的 – 只是阻止每个恶意系统的IP地址。如果攻击者使用僵尸网络例如Mirai僵尸网络,他们不会关心屏蔽受感染设备的IP。

欺骗攻击:恶意用户还可以欺骗他们发送的每个SYN数据包上的IP地址,以便抑制缓解工作并使其身份更难以发现。虽然数据包可能是欺骗性的,但这些数据包可能会被追溯到其源头。这种侦探工作很难做到,但这并非不可能,特别是如果互联网服务提供商(ISP)愿意提供帮助的话。

分布式攻击(DDoS):如果使用僵尸网络创建攻击,则将攻击追溯到其源的可能性很低。对于增加的混淆级别,攻击者可能使每个分布式设备也欺骗它发送数据包的IP地址。如果攻击者使用诸如Mirai僵尸网络之类的僵尸网络,他们通常不会关心屏蔽受感染设备的IP。

通过使用SYN泛洪攻击,不良行为者可以尝试在目标设备或服务中创建拒绝服务,其流量远低于其他DDoS攻击。旨在使目标周围的网络基础设施饱和的体积攻击不仅仅需要大于目标操作系统中可用的积压的SYN攻击。如果攻击者能够确定积压的大小以及每个连接在超时之前保持打开的时间长度,则攻击者可以定位禁用系统所需的确切参数,从而将总流量减少到创建所需的最小量拒绝服务。

如何减轻SYN泛洪攻击?

SYN洪水漏洞已为人所知很长时间,并且已经使用了许多缓解途径。一些方法包括:

增加Backlog队列

目标设备上的每个操作系统都具有一定数量的半开连接。对大量SYN数据包的一种响应是增加操作系统允许的最大可能的半开连接数。为了成功增加最大积压,系统必须保留额外的内存资源来处理所有新请求。如果系统没有足够的内存来处理增加的积压队列大小,系统性能将受到负面影响,但这仍然可能比拒绝服务更好。

回收最旧的半开TCP连接

另一个缓解策略涉及在填充积压后覆盖最旧的半开连接。这种策略要求合法连接可以在比积压可以填充恶意SYN数据包的时间更短的时间内完全建立。当攻击量增加时,或者如果积压大小太小而不实用,则此特定防御失败。

SYN cookies

此策略涉及服务器创建cookie。为了避免在填充积压时丢失连接的风险,服务器使用SYN-ACK数据包响应每个连接请求,但随后从积压中删除SYN请求,从内存中删除请求并使端口保持打开状态准备建立新的连接。如果连接是合法请求,并且最终ACK数据包从客户端机器发送回服务器,则服务器将重建(有一些限制)SYN积压队列条目。虽然此缓解措施确实会丢失有关TCP连接的一些信息,但最好是允许合法用户因攻击而发生拒绝服务。

Cloudflare如何减轻SYN Flood攻击?

Cloudflare通过站在目标服务器和SYN泛洪之间来缓解这种类型的攻击。在发出初始SYN请求时,Cloudflare处理云中的握手过程,拒绝与目标服务器的连接,直到TCP握手完成。此策略将维护与伪目录SYN数据包的连接的资源成本从目标服务器上移除,并将其置于Cloudflare的Anycast网络上。详细了解Cloudflare的DDoS防护如何运作。

想知道更多知识请阅读《人为刀俎我为鱼肉,快看看你的电脑是不是已经被DDoS黑客抓为肉鸡了?》

转载请注明:小猪云服务器租用推荐 » 一文讲尽ddos syn泛洪攻击方式