所有黑客都能进行20Gddos攻击?本文详细讲述黑客界的“等级链”

现在DDoS攻击越发越猖獗了,不了解的可以看一看《2019年第一季度世界DDoS攻击威胁报告总结》,DDoS非常不好处理。为什么要这么说呢?因为DDoS也是模拟的正常请求,不过是占用你的系统资源罢了

新年后一开始DDoS攻击黑客的心情都不错,因为又有人研发了许多好用方便的工具。例如在2月初,由Qbot,Mirai和其他公开可用的恶意软件组成的新的“僵尸网络集群”Cayosin出现在大众视野之中,网络安全专家不得不感叹黑客的机制和敏锐。不仅仅是在暗网上,在YouTube,更重要的是其还在Instagram上出售。当安全专家针对这账号“顺藤摸瓜”之时,还发现了别的恶意软件和僵尸网络集群。

3月中旬的时候又出现了新版的Mirai,其主要目的是在攻击与商业设备,这款恶意软件不仅仅能访问一般的接入点,还能进入路由器和摄像机。同时连了wifi无限设备也能利用。

尽管如此,使用新的和不那么新的僵尸网络观察到的高调攻击的数量并不高。在冬季结束时,美国奥尔巴尼大学(UAlbany)受到攻击:在2月5日至3月1日期间,对其进行了17次攻击,将大学服务器击落至少5分钟,属于学生和工作人员的数据没有受到影响。但有些服务不可用;UAlbany的IT安全主管认为该大学是提供的某种服务引发有心人不满而专门针对的。

2月初,菲律宾全国记者联盟的网站也受到了冲击。通过一系列强大的攻击,该网站被禁用了几个小时,达到了468 GB / s的流量。这次袭击是针对各种新闻资源的广泛运动的一部分。

同样在3月中旬,当Facebook和Instagram用户无法登录他们的帐户时,Facebook遇到了严重的服务问题。许多观察家认为该事件与DDoS有关。然而,Facebook本身拒绝这个版本的事件,这意味着真正的原因只能被猜测。

降低用于DDoS攻击的资源的斗争仍在继续:1月初,美国司法部查获了15个互联网域名,去年12月发起了一系列DDoS攻击。根据DoJ文件,这些域名被用于对全球政府系统,ISP,大学,金融机构和游戏平台进行攻击。

同月晚些时候,美国一家法院判处马萨诸塞州黑客入狱10年,因为他对两家医疗机构进行了DDoS攻击。

去年关闭Webstresser.org(一个提供DDoS攻击服务最臭名昭着的网站)的行动继续蔓延。网络警察决定不仅追求攻击组织者,还追求客户。1月底,欧洲刑警组织宣布在英国和荷兰逮捕了250多名用户。

然而,尽管执法工作不断继续,但DDoS攻击仍然是对业务的真正威胁。正如Neustar国际安全委员会对200家大公司高级技术人员的调查显示,今天的公司认为DDoS攻击是一个严重的问题:52%的安全服务已经面临这些问题,75%的人担心这个问题。

季度趋势

上个季度,我们对DDoS攻击市场的趋势做出了两个预测:首先,市场整体将收缩;第二,对长期“智能”攻击,特别是HTTP泛滥的需求将会增长。

卡巴斯基DDoS保护统计数据显示,上一季度所有DDoS攻击指标均有所上升。攻击总数上升了84%,持续(超过60分钟)DDoS攻击数量翻了一番。平均持续时间增加了4.21倍,而极长的攻击部分增长了487%。

这迫使对去年第三季度和第四季度报告中的假设进行重新评估,即DDoS活动的减少与网络犯罪分子转向更可靠和有利可图的加密货币挖掘有关。显然,这个假设至少部分是错误的。

还有另一个更可能的解释:在过去一年的最后六个月里,我们一直在观察较少的僵尸网络容量重新分配用于其他目的,更多的是出现市场真空。最有可能的是,供应短缺与DDoS攻击的压制,销售相关服务的网站关闭以及过去一年中一些主要参与者的逮捕有关。现在似乎正在填补真空:指标的爆炸性增长几乎可以肯定是由于DDoS服务的新供应商和客户的出现。观察这一趋势在第二季度的发展情况将会很有趣。指标会继续上涨,还是市场会稳定在目前的水平?

预测(对智能应用程序级攻击的需求不断增长)更加准确:长期,难以组织的攻击的份额在质量和数量上都在增长。

卡巴斯基实验室在打击网络威胁方面有着悠久的历史,包括所有类型和复杂性的DDoS攻击。公司专家使用卡巴斯基DDoS智能系统监控僵尸网络。

作为卡巴斯基DDoS保护的一部分,DDoS智能系统拦截并分析机器人从C&C服务器接收的命令。系统是主动的,而不是被动的,这意味着它不会等待用户设备被感染或执行命令。

此报告包含2019年第一季度的DDoS Intelligence统计数据。

在本报告的上下文中,仅当僵尸网络活动时段之间的间隔不超过24小时时,才会将事件计为单个DDoS攻击。例如,如果相同的Web资源受到相同僵尸网络的攻击,间隔为24小时或更长时间,那么这被视为两次攻击。来自不同僵尸网络但针对一种资源的机器人请求也算作单独的攻击。

用于发送命令的DDoS攻击受害者和C&C服务器的地理位置由其各自的IP地址确定。本报告中DDoS攻击的唯一目标数量按季度统计中唯一IP地址的数量计算。

DDoS Intelligence统计数据仅限于卡巴斯基实验室检测和分析的僵尸网络。请注意,僵尸网络只是用于DDoS攻击的工具之一,本节并未涵盖审核期间发生的每一次DDoS攻击。

数据统计总结:

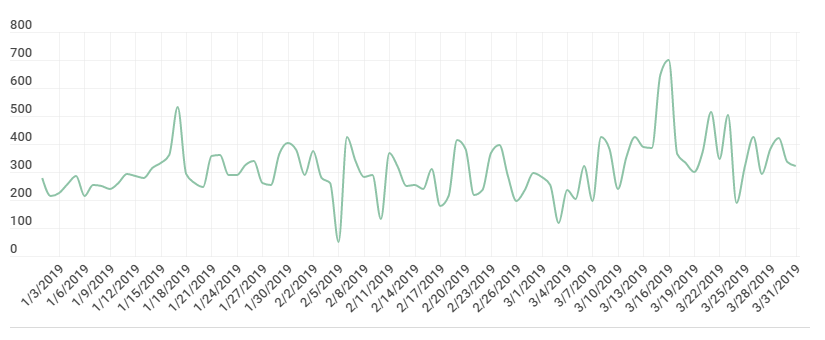

在上一季度,3月份观察到DDoS活动最多,特别是下半年。最高峰是3月16日(699次袭击)。1月17日,当我们登记了532次攻击时,出现了大幅增长。1月初就像预期的那样平静,没有明显的尖峰或低谷; 然而,最安静的一天是2月5日,共有51次袭击。

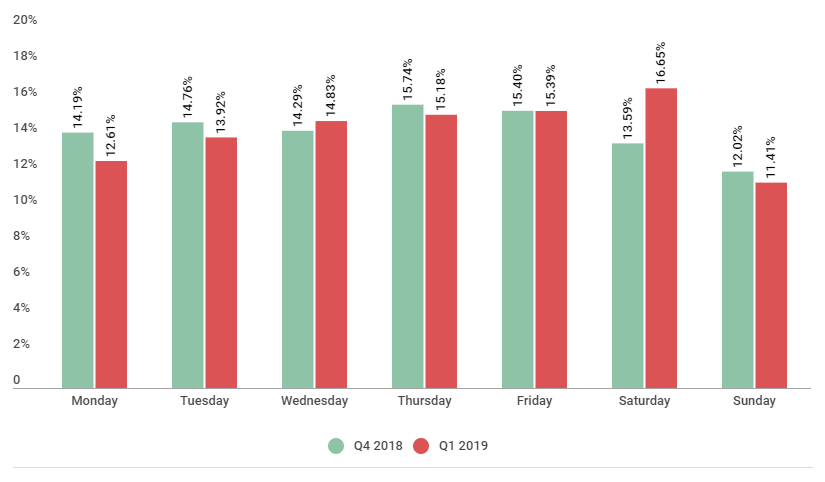

至于按星期分布的情况,上个季度的活动明显转移到周末:周六是最密集的一天(占攻击的16.65%),周五是第二位(15.39%)。星期天看到相对平静 – 只有11.41%的攻击。回想一下,在2018年末,周四DDoS攻击的比例最大(15.74%),周日再次是最和平的。

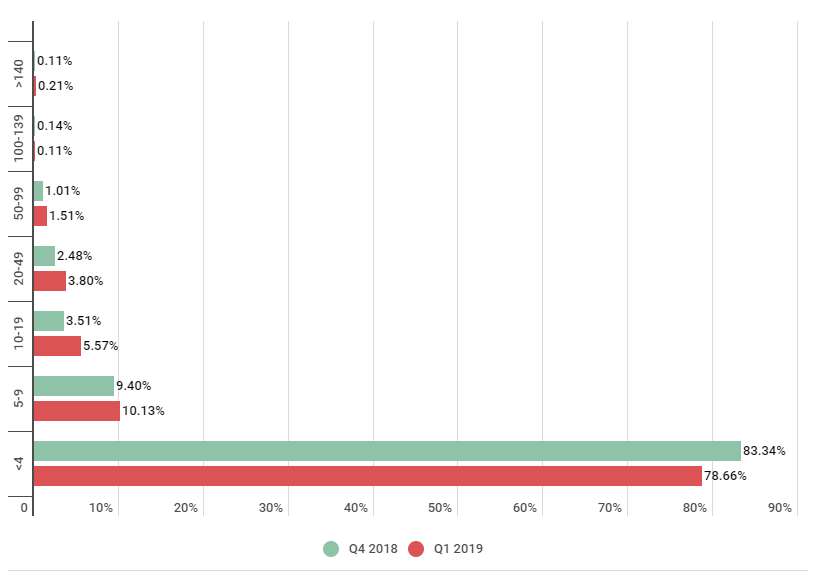

持续时间超过五小时的所有攻击的比例显着增加:而在2018年底,这一比例为16.66%,现在这个数字为21.34%。如果将这一部分划分为较小的部分,如图所示,大多数类别的长时间攻击经历了上升,而只有持续100-139小时的攻击比例略有下降(从0.14%降至0.11%)。因此,短期攻击的比例下降了近5个百分点,达到78.66%。

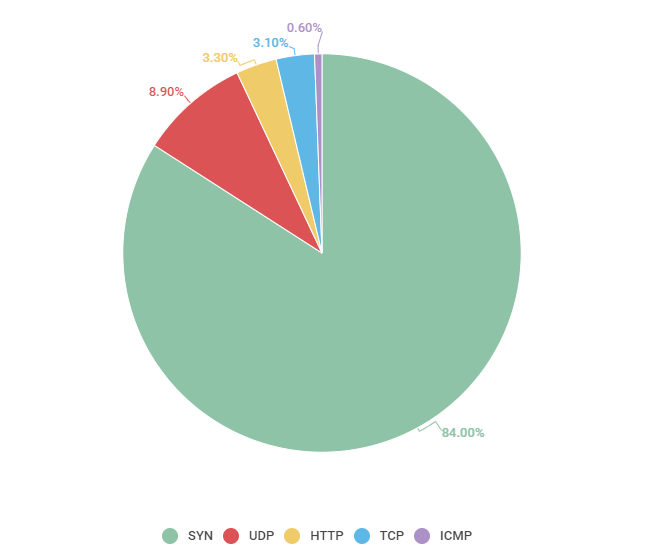

与往年一样,SYN泛滥在第一季度占据了大部分垃圾流量。与2018年第四季度相比,其份额更大,攀升至84.1%。当然,如此大的增长(从58.2%,超过20个百分点)对其他类型的交通的份额产生影响。例如,尽管持有第二名,UDP泛滥的Q1份额仅为8.9%(低于31.1%)。之前排名第三的TCP泛滥份额也下降了(从8.4%下降到3.1%),仅落后于HTTP泛滥的第四位(增长了1.1个百分点至3.3%)。ICMP流量按照传统完成,尽管其份额从0.1%上升到0.6%。

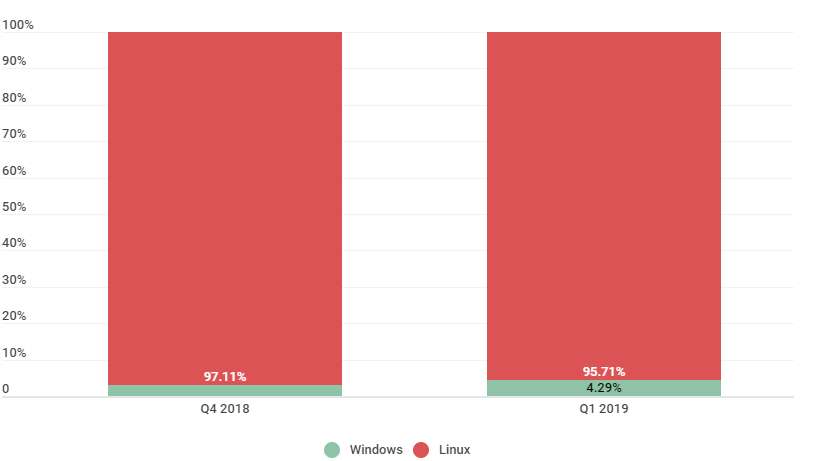

Linux僵尸网络仍然远远超过基于Windows的同类产品,尽管在2019年第一季度差距略有缩小:Linux僵尸网络现在不占97.11%但占总数的95.71%,而Windows僵尸网络各自的份额上升约1.5个百分点至4.29 %。然而,这不是因为Windows设备变得越来越流行,而是由于Mirai机器人及其Darkai克隆的C&C服务器数量下降。结果,这些机器人的攻击次数分别减少了三次和七次。

看到如此猖獗的DDoS攻击有没有心中发寒呢?不过云对抗DDoS攻击有专业的设备和技术,其实是您不错的选择!一些简单的防御办法大家可以阅读《DDoS攻击查询,看完您就成专家啦!》,如果需要专业的抗DDoS攻击,您就需要云的高防云服务器啦!