企业如何将工作负载转移到云端?

企业将工作负载迁移到云端可以利用根据需求变化进行调整的基础设施,并且只需为使用的资源支付费用。

你有没有想过哪种类型的ddos攻击最难停止?有许多不同类型的分布式拒绝服务攻击,但并非所有这些攻击都难以阻止,今天云小编就给大家阐述一下三种难以阻挡的DDoS攻击。

1.直接僵尸网络攻击

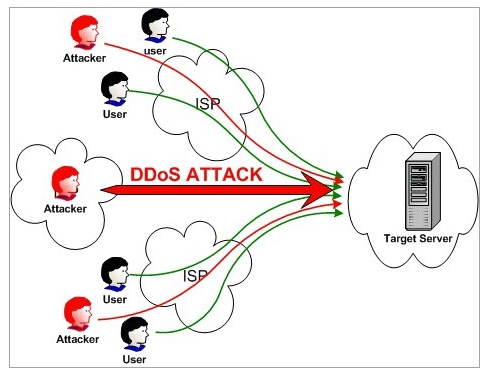

僵尸网络是受感染的PC,服务器或移动设备,可由攻击者从服务器控制。根据僵尸网络的类型,攻击者可以使用它来执行各种不同的攻击。例如,它可用于第7层HTTP攻击,其中攻击者会使每个受感染的PC /服务器向受害者的网站发送HTTP GET或POST请求,直到Web服务器的资源耗尽为止。

通常,僵尸网络在攻击期间建立完整的TCP连接,这使得它们很难阻止。它基本上是第7层DDoS,可以修改为尽可能多地对任何应用程序造成伤害,不仅仅是网站,还有游戏服务器和任何其他服务。即使机器人无法模仿目标应用程序的协议,他们仍然可以建立和保持TCP连接,使受害者的TCP / IP堆栈无法接受更多连接,因此无法响应。

通过分析来自机器人的连接并弄清楚它们发送的数据包与合法连接不同之处,可以减轻直接僵尸网络攻击。连接限制也可以提供帮助。

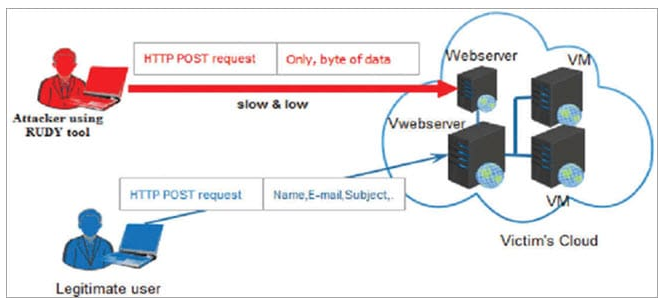

2.第7层HTTP DDoS

基于HTTP的第7层攻击(例如HTTP GET或HTTP POST泛洪)是一种DDoS攻击,它通过向Web服务器发送大量HTTP请求以耗尽其资源来模仿网站访问者。虽然其中一些攻击具有可用于识别和阻止它们的模式,但是那些无法轻易识别的HTTP洪水。它们并不罕见,对网站管理员来说可能非常苛刻,因为它们不断发展以绕过常见的检测方法。

针对第7层HTTP攻击的缓解方法包括HTTP请求限制,HTTP连接限制,阻止恶意用户代理字符串以及使用Web应用程序防火墙(WAF)来识别已知模式或源IP的恶意请求。

3. TCP SYN / ACK反射攻击端口(DrDoS)

TCP反射DDoS攻击是指攻击者向任何类型的TCP服务发送欺骗数据包,使其看起来源自受害者的IP地址,这使得TCP服务向受害者的IP地址发送SYN / ACK数据包。例如,攻击者想要击中的IP是1.2.3.4。为了定位它,攻击者将数据包发送到端口80上的任何随机Web服务器,其中标头是伪造的,因为Web服务器认为该数据包来自1.2.3.4,实际上它没有。这将使Web服务器将SYN / ACK发送回1.2.3.4以确认它收到了数据包。

TCP SYN / ACK反射DDoS很难阻止,因为它需要一个支持连接跟踪的状态防火墙。连接跟踪通常需要防火墙设备上的一些资源,具体取决于它必须跟踪的合法连接数。它会检查SYN数据包是否已经实际发送到IP,它首先接收到SYN / ACK数据包。

另一种缓解方法是阻止攻击期间使用的源端口。在我们的示例案例中,所有SYN / ACK数据包都有源端口80,合法数据包通常没有(除非在受害者的机器上运行代理),因此通过阻止所有来阻止这种攻击是安全的。源端口为80的TCP数据包。

结论

攻击者模仿他所针对的应用程序都连接越自然,就越难以阻止DDoS攻击。有时很难发现合法和不良流量之间的差异,这使得安全专家很难制定过滤这些DDoS攻击的方法,尤其是在不影响任何合法流量的情况下,只能对攻击流量进行人工分析。